¿Has encontrado algún chollo que se pudiera comprar por Internet? ¿Crees que se puede ganar dinero desde casa mandando correos electrónicos?

Sí, pero prefiero no comprar por internet. No sé, no lo creo, aunque si es su trabajo entonces si.

¿Crees que una fotografía de Internet puede usarse sin problema en tus trabajos? ¿Qué se debería hacer para poder utilizar una fotografía publicada en La Red?

Depende de la fotografía , pero si es mostrando tu cuerpo demasiado, si , y puede causarte muchísimos problemas.

¿Conoces algún servicio de alquiler de películas al que puedas acceder des-de tu televisor? ¿Has instalado alguna aplicación de este tipo en una Smart TV o televisión inteligente?

Sí NETFLIX.

¿Te gusta el mundo de la fotografía? ¿Has publicado alguna vez una fotografía en Internet? ¿Permitirías que la utilizase cualquier persona?

Sí me gusta bastante, y he publicado muchas, no permito que la use nadie que no sea yo.

¿Conoces la música libre? Si pertenecieras a un grupo musical que está empezando, ¿cómo te darías a conocer al gran público?

Creando una página web y haciendo un concierto gratuito para que la gente venga.

¿Confías en todo lo que lees en Internet? ¿Te has preguntado alguna vez quién produce los contenidos de las páginas y con qué objetivo?

No me creo casi nada de lo que leo en internet, me creo más lo que viene en los libros y si viene en más de uno ya se que es verdad, aunque si no tengo libro sobre eso lo busco en internet, pero en más de una página. Si me lo he preguntado, pero lo escribe el dueño del blog o de la página web en la que este y si es abierta al publico pues ya se que podría haber escrito cualquiera.

viernes, 24 de marzo de 2017

Preguntas azules (2)

7 ¿Qué es un certificado personal o de usuario? ¿Quién los crea?

Es un archivo almacenado en nuestro ordenador que identifica a la persona con dos claves principales, la clave pública y la clave privada.

8 ¿Qué información contiene un certificado personal o de usuario?

Contiene la siguiente información:

Los datos personales del usuario.

La clave pública y la clave privada del usuario.

Los datos relativos al propio certificado: entidad emisora, caducidad del certificado, fecha de emisión, etcétera.

9 ¿En qué consiste la ingeniería social para el fraude?

Consistente en utilizar herramientas que confunden al usuario (publicidad falsa, creación de expectativas, etc.), se consigue que este facilite datos confidenciales o conteste correos electrónicos falsos, compre gangas inexistentes, envíe correos que son delictivos… Cuando el usuario se da cuenta del engaño, puede que haya perdido su dinero.

10 Explica en qué consiste el scam y a qué se refiere el término «mulero».

Son engañosas ofertas de teletrabajo que solo pretenden obtener los datos bancarios de los supuestos empleados. Estos datos suelen utilizarse para hacer ingresos procedentes del phishing (blanqueo del dinero obtenido de forma fraudulenta). Los muleros son acusados por la justicia de estafa y blanqueo de dinero obtenido ilegalmente con el phishing, aunque en realidad son una víctima más.

11 ¿Qué diferencia existe entre el phishing y el phishing-car?

Phishing es una técnica que consiste en simular o copiar una página web, generalmente de entidades bancarias y hacer un mailing para que los posibles clientes de los mismos accedan a dichas url's y faciliten sus datos de usuario y contraseña mediante alguna excusa.Phishing-car: La peculiaridad de este fraude consiste en que se comete con la venta de coches a bajo precio. La víctima, atraída por la posibilidad de adquirir un coche a precio de ganga, consiente en adelantar una parte, entre un 30% y un 50%, del coste del precio como señal, a través de una empresa de transferencia de dinero.

12 ¿En qué consiste la técnica del pharming?

Pharming es la explotación de una vulnerabilidad en el software de los servidores DNS o en el de los equipos de los propios usuarios, que permite a un atacante redirigir un nombre de dominio a otra máquina distinta. De esta forma, un usuario que introduzca un determinado nombre de dominio que haya sido redirigido, accederá en su explorador de internet a la página web que el atacante haya especificado para ese nombre de dominio

13 Explica la diferencia entre software libre y software comercial. ¿Puede haber software libre comercial?

Software libre. Abarca todos aquellos programas que pueden ser libremente usados, modificados (se conoce su código fuente) y copiados para ser distribuidos entre los usuarios. No quiere decir que sean gratuitos.Software comercial. Desarrollado por una empresa con la finalidad de obtener beneficios económicos. Su uso está limitado al usuario o número de licencias compradas; no se conoce su código fuente (que lo haría modificable) y no puede ser redistribuido a otros usuarios.

Sí. Se puede usar con libertad, se puede copiar y modificar, pero requiere un pago en la primera distribución.

14 ¿Podemos considerar los programas freeware como software libre? ¿Por qué?

Sí, porque los dos pueden ser gratuitos y se conoce su código fuente.

15 ¿Cuál es la principal diferencia entre software libre y semilibre?

El software libre lo puede utilizar todo el mundo y el software semilibre no permite su utilización a empresas y otras actividades comerciales.

16 ¿Qué significa que un software está protegido por copyleft?

Que ese programa puede ser modificado Su copyleft asegura que sus modificaciones se distribuyan gratis también y con su código fuente, pero que sea reconocida de forma expresa la autoría del contenido.

17 ¿Para qué sirve la sindicación de noticias? ¿Cómo podemos leer noticias RSS?

Su funcionamiento se basa en extraer las noticias publicadas en una página web (por ejemplo, un periódico) para ser leídas desde un programa específico denominado agregador o lector de fuentes RSS (Rssreader, RSS bandit o Feedreader). Dichas noticias se ven directamente en nuestro navegador mediante lectores web

Es un archivo almacenado en nuestro ordenador que identifica a la persona con dos claves principales, la clave pública y la clave privada.

8 ¿Qué información contiene un certificado personal o de usuario?

Contiene la siguiente información:

Los datos personales del usuario.

La clave pública y la clave privada del usuario.

Los datos relativos al propio certificado: entidad emisora, caducidad del certificado, fecha de emisión, etcétera.

9 ¿En qué consiste la ingeniería social para el fraude?

Consistente en utilizar herramientas que confunden al usuario (publicidad falsa, creación de expectativas, etc.), se consigue que este facilite datos confidenciales o conteste correos electrónicos falsos, compre gangas inexistentes, envíe correos que son delictivos… Cuando el usuario se da cuenta del engaño, puede que haya perdido su dinero.

10 Explica en qué consiste el scam y a qué se refiere el término «mulero».

Son engañosas ofertas de teletrabajo que solo pretenden obtener los datos bancarios de los supuestos empleados. Estos datos suelen utilizarse para hacer ingresos procedentes del phishing (blanqueo del dinero obtenido de forma fraudulenta). Los muleros son acusados por la justicia de estafa y blanqueo de dinero obtenido ilegalmente con el phishing, aunque en realidad son una víctima más.

11 ¿Qué diferencia existe entre el phishing y el phishing-car?

Phishing es una técnica que consiste en simular o copiar una página web, generalmente de entidades bancarias y hacer un mailing para que los posibles clientes de los mismos accedan a dichas url's y faciliten sus datos de usuario y contraseña mediante alguna excusa.Phishing-car: La peculiaridad de este fraude consiste en que se comete con la venta de coches a bajo precio. La víctima, atraída por la posibilidad de adquirir un coche a precio de ganga, consiente en adelantar una parte, entre un 30% y un 50%, del coste del precio como señal, a través de una empresa de transferencia de dinero.

12 ¿En qué consiste la técnica del pharming?

Pharming es la explotación de una vulnerabilidad en el software de los servidores DNS o en el de los equipos de los propios usuarios, que permite a un atacante redirigir un nombre de dominio a otra máquina distinta. De esta forma, un usuario que introduzca un determinado nombre de dominio que haya sido redirigido, accederá en su explorador de internet a la página web que el atacante haya especificado para ese nombre de dominio

13 Explica la diferencia entre software libre y software comercial. ¿Puede haber software libre comercial?

Software libre. Abarca todos aquellos programas que pueden ser libremente usados, modificados (se conoce su código fuente) y copiados para ser distribuidos entre los usuarios. No quiere decir que sean gratuitos.Software comercial. Desarrollado por una empresa con la finalidad de obtener beneficios económicos. Su uso está limitado al usuario o número de licencias compradas; no se conoce su código fuente (que lo haría modificable) y no puede ser redistribuido a otros usuarios.

Sí. Se puede usar con libertad, se puede copiar y modificar, pero requiere un pago en la primera distribución.

14 ¿Podemos considerar los programas freeware como software libre? ¿Por qué?

Sí, porque los dos pueden ser gratuitos y se conoce su código fuente.

15 ¿Cuál es la principal diferencia entre software libre y semilibre?

El software libre lo puede utilizar todo el mundo y el software semilibre no permite su utilización a empresas y otras actividades comerciales.

16 ¿Qué significa que un software está protegido por copyleft?

Que ese programa puede ser modificado Su copyleft asegura que sus modificaciones se distribuyan gratis también y con su código fuente, pero que sea reconocida de forma expresa la autoría del contenido.

17 ¿Para qué sirve la sindicación de noticias? ¿Cómo podemos leer noticias RSS?

Su funcionamiento se basa en extraer las noticias publicadas en una página web (por ejemplo, un periódico) para ser leídas desde un programa específico denominado agregador o lector de fuentes RSS (Rssreader, RSS bandit o Feedreader). Dichas noticias se ven directamente en nuestro navegador mediante lectores web

jueves, 9 de marzo de 2017

PREGUNTAS (AZULES)

1. Enumera los motivos que generan la brecha digital.

La genera las diferencias de acceso entre países y una brecha digital local por las diferencias de acceso en una misma sociedad.

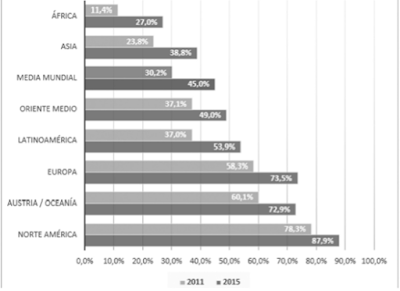

2. Consulta el portal de estadísticas http://inicia.oupe.es/tico4e3001 y genera un gráfico como el que se muestra con los datos del índice de penetración de Internet en las distintas zonas del mundo actualizados.

4. Consulta el último estudio de Audiencia en Internet del EGM (en http://inicia.oupe.es/tico4e3075). Descárgate el PDF y comenta en tu blog los resultados de los dos estudios realizados que más te llamen la atención. No olvides citar la fuente, tal como indica al final de la página 11 del PDF.

1. Enumera los motivos que generan la brecha digital.

La genera las diferencias de acceso entre países y una brecha digital local por las diferencias de acceso en una misma sociedad.

2. Consulta el portal de estadísticas http://inicia.oupe.es/tico4e3001 y genera un gráfico como el que se muestra con los datos del índice de penetración de Internet en las distintas zonas del mundo actualizados.

4. Consulta el último estudio de Audiencia en Internet del EGM (en http://inicia.oupe.es/tico4e3075). Descárgate el PDF y comenta en tu blog los resultados de los dos estudios realizados que más te llamen la atención. No olvides citar la fuente, tal como indica al final de la página 11 del PDF.

He escogido el punto 8 que es "Lugar de acceso de los usuarios" y lo que me llama la atención es que la gente se conecte más en sus casas que en el trabajo.

Y además he escogido el punto 11 "Los sitios en internet" me ha sorprendido que el sitio más buscado sea YouTube, esta por encima hasta de los periódicos.

5 Atendiendo a las indicaciones anteriores, indica si son correctas o no las siguientes contraseñas y explica el motivo. 01051992 juanperez Ju@nPerez2008 2011 usuario#A4a4Tf

La 3 y la 4 porque tienen mas símbolos de letras y números tienen mas de 8 caracteres y no tienen que ver del todo con uno mismo.

6 Averigua en Internet cuáles son las diez contraseñas más utilizadas. Escríbelas y expón el fallo de cada una de ellas.

- password

- 123456

- qwerty

- abc123

- letmein

- monkey

- myspace1

- password1

- blink182

- (tu nombre)

Su fallo es que son muy sencillas y no tienen combinación de números letras y otros símbolos.

jueves, 2 de marzo de 2017

Examen cantasia estudio

Este examen me ha salido ha sido entretenido y me ha enseñado ha hacer un video con música y fotos algo muy útil ya que lo hago mucho.

Suscribirse a:

Comentarios (Atom)